10月21日,奇安信安全團隊連獲谷歌和Oracle官方致謝。谷歌官方發布補丁更新公告,修復了編號為CVE-2020-16002的高危漏洞,公開致謝奇安信代碼安全實驗室。Oracle發布第四季度關鍵補丁更新公告,公開致謝奇安信A-TEAM團隊發現并報告了CVE-2020-14841高危漏洞。

CVE-2020-16002高危漏洞描述

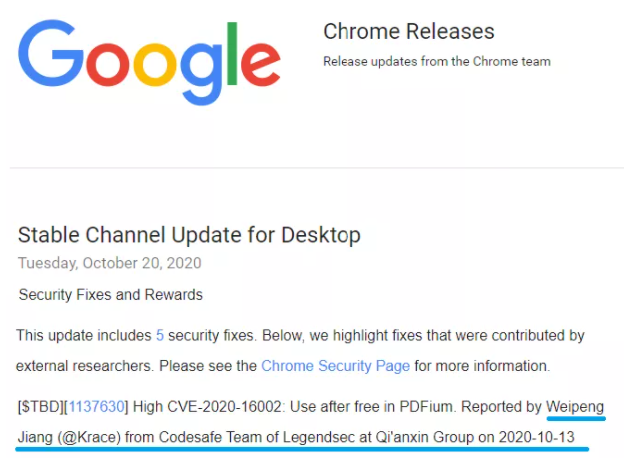

圖:谷歌官方致謝截圖

奇安信代碼安全實驗室研究人員發現了谷歌一個高危漏洞(CVE-2020-16002),第一時間向谷歌報告并協助其修復漏洞。CVE-2020-16002高危漏洞存在于Google Chrome媒體組件中,遠程攻擊者可創建一個特殊構造的Web頁面,誘騙受害者訪問該頁面,觸發釋放后使用錯誤并在目標系統上執行任意代碼,從而遠程攻陷易受攻擊的系統。目前,谷歌已解決這個漏洞問題,用戶應盡快予以更新。

近期,奇安信代碼安全實驗室研究人員還為谷歌 Chrome 的其它版本發現了一個高危的釋放后使用漏洞,目前該漏洞已修復。

奇安信代碼安全實驗室專注于軟件源代碼安全分析技術、二進制漏洞挖掘技術的研究與開發,實驗室支撐國家級漏洞平臺的技術工作,多次向國家信息安全漏洞庫 (CNNVD)和國家信息安全漏洞共享平臺 (CNVD)報送原創通用型漏洞信息。同時,還幫助微軟、谷歌、蘋果、Cisco、Juniper、Oracle、Adobe、VMware、阿里云、華為、施耐德等大型廠商或機構的產品發現了數百個安全漏洞。基于多年的技術積累,率先在國內推出了自主可控的源代碼安全分析系統——奇安信代碼衛士和奇安信開源衛士。

CVE-2020-14841高危漏洞描述

圖:Oracle官方致謝截圖

奇安信A-TEAM團隊研究人員發現了Oracle公司旗下產品的一個高危漏洞(CVE-2020-14841)第一時間向Oracle報告。CVE-2020-14841高危漏洞是Oracle WebLogic產品中存在的一個安全漏洞,受此漏洞影響的版本包括10.3.6.0.0、12.1.3.0.0、12.2.1.3.0、12.2.1.4.0和14.1.1.0.0,未經身份驗證的攻擊者可以通過IIOP網絡訪問WebLogic Server利用此漏洞,成功利用此漏洞的攻擊者可以接管當前Oracle WebLogic Server。

奇安信A-TEAM 團隊專注于網絡實戰攻擊研究、攻防安全研究、黑灰產對抗研究。早在Oracle第二季度關鍵補丁更新公告中,就被評為了“在線狀態安全性貢獻者”。A-TEAM 團隊還曾多次率先提供Windows域、Exchange、Weblogic等重大安全問題的預警及可行的處置措施并獲得官方致謝。同時,A-TEAM 還是奇安信CERT的支撐團隊,在Web滲透、互聯網底層協議分析、APT攻防對抗,前瞻性攻防工具預研等方面均積累了豐富的實戰經驗。

奇安信集團具備國內領先的漏洞挖掘和分析能力,連續多年獲得CNVD優秀技術支撐單位和特殊貢獻支撐單位榮譽,此次再獲兩大巨頭公開致謝,是奇安信漏洞挖掘能力再次在全球范圍內被肯定。

特別提醒:本網內容轉載自其他媒體,目的在于傳遞更多信息,并不代表本網贊同其觀點。其原創性以及文中陳述文字和內容未經本站證實,對本文以及其中全部或者部分內容、文字的真實性、完整性、及時性本站不作任何保證或承諾,并請自行核實相關內容。本站不承擔此類作品侵權行為的直接責任及連帶責任。如若本網有任何內容侵犯您的權益,請及時聯系我們,本站將會在24小時內處理完畢。

站長資訊網

站長資訊網